既然只要有程式運算邏輯存在的地方就可以出現漏洞,那大家要如何分辨現在討論的是不是同一個漏洞呢?現在資訊廠商及其產品多如牛毛,更不用說每個產品的不同版本也可能會有不同的漏洞,如果只是在廠商內部討論自家公司某個產品的漏洞可能還沒什麼問題,但如果是全世界的人在討論時,要如何判斷現在講的漏洞是指哪一個就有一點麻煩了。

1. MITRE:CVE

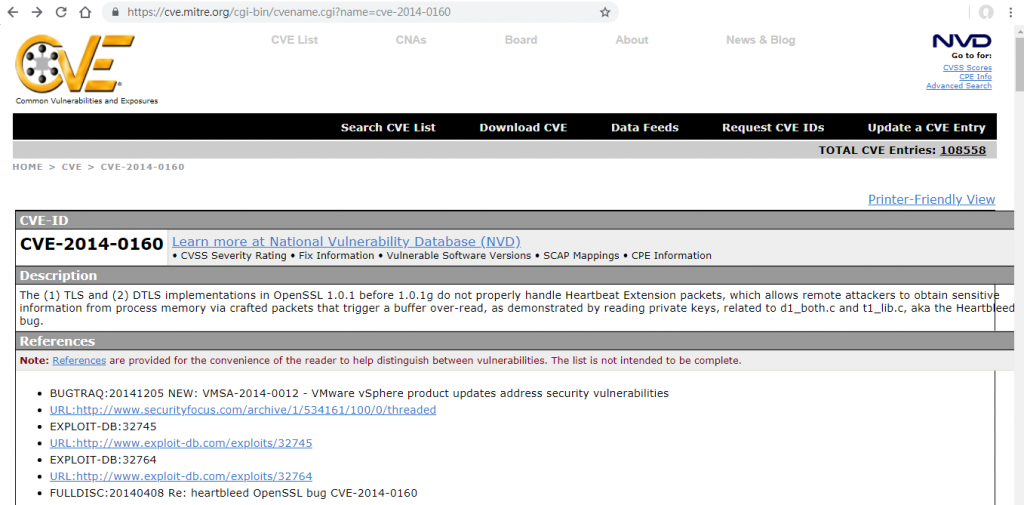

目前國際上有幾個組織都推出了漏洞編號機制,其中最知名的就屬前幾天也已經提過由MITRE公司所發給的CVE編號。CVE編號的格式是「CVE-4碼西元年-4碼以上流水編號(每年由0算起)」,例如幾年前非常知名的Heartbleed漏洞,其所代表的CVE編號就是CVE-2014-0160,而由這個編號可以看出來這個漏洞是在2014年發給編號的,但0160並不代表他就是當年第160個發給編號的漏洞,這部分比較複雜一點,請容我之後詳細介紹CVE發給流程時再來介紹。

如果想要觀看CVE漏洞的資料,可以到「https://cve.mitre.org/cgi-bin/cvename.cgi?name=編號 」的網站上閱覽,例如剛剛提到的CVE-2014-0160漏洞,就可以在「https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2014-0160 」頁面看到比較詳細的資料。

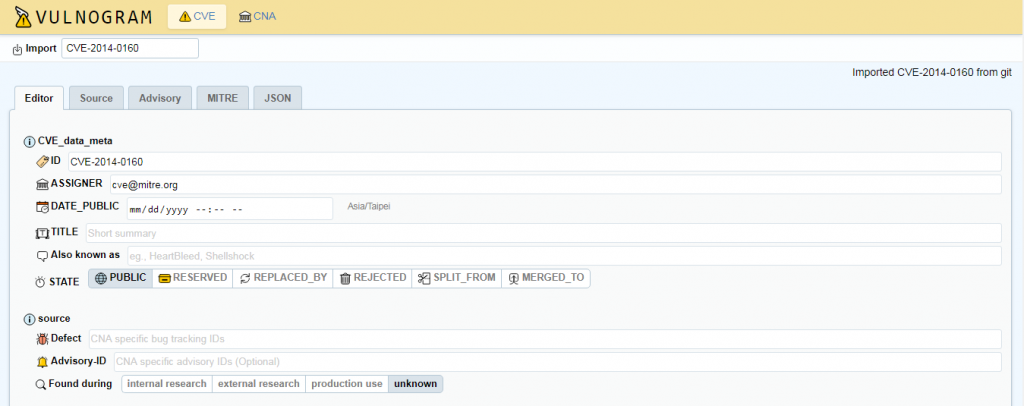

另外也介紹一個由MITRE官方提供,可以看到比較詳細CVE漏洞內容的小工具「Vulnogram」,只要在這個介面輸入欲觀看的CVE編號,就有機會可以看到遠多於上述說明頁面的各項資訊(如果當初建檔的人有輸入的話)。

2. CERT/CC:VU

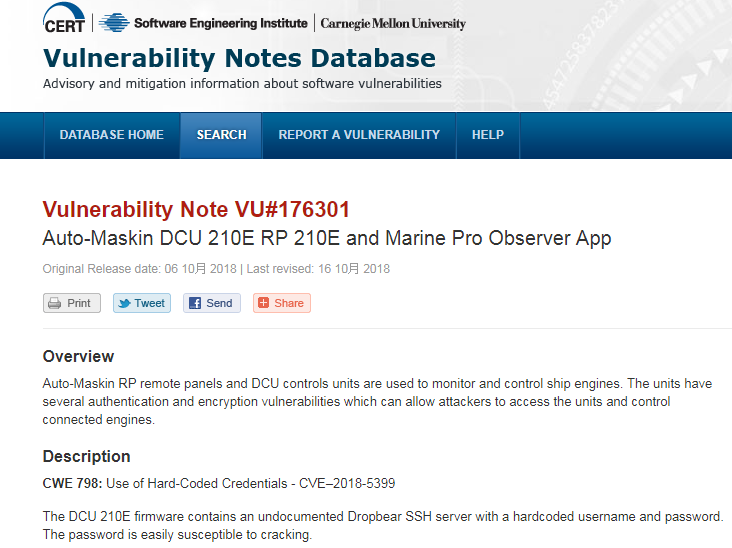

美國Carnegie Mellon University所維運的CERT/CC也發有自己的漏洞編號, CERT的編號格式則是「VU#流水編號」,而每個VU編號可能可以對應0至多個CVE編號,相對於CVE每個編號都指對應到一個特定產品版本的漏洞,VU編號內容涵蓋內容則較為廣泛,也會提供比較多的技術細節。如果想要觀看VU漏洞的資料,可以到「https://www.kb.cert.org/vuls/id/ 流水編號」的網站上閱覽,例如如果想看VU#176301漏洞,就可以在「https://www.kb.cert.org/vuls/id/176301 」頁面看到漏洞詳細的資料。

稍微補充一下,很多人可能搞不清楚US-CERT跟CERT/CC的關係,簡單來講,US-CERT是美國國土安全部下屬單位,CERT/CC是接受美國國防部補助的學術研究單位,兩者間有緊密的合作關係;US-CERT比較像是我國TWCERT/CC的腳色,而CERT/CC目前則比較偏向提供研究結果讓US-CERT應用,像是VU漏洞編號雖然是由CERT/CC所維護,但US-CERT的官網首頁中也直接引用VU編號作為情資發布。

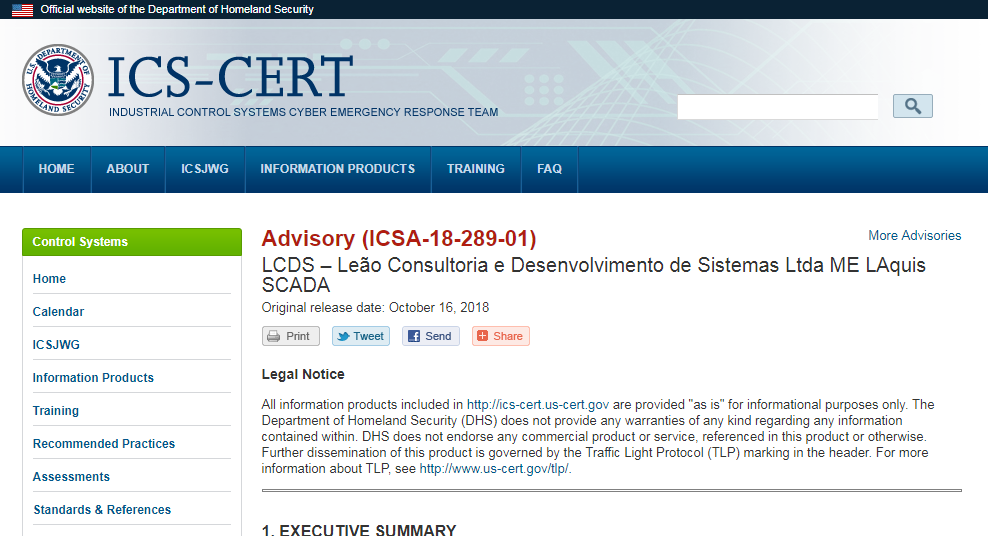

3. ICS-CERT:ICS

ICS-CERT是US-CERT的好朋友,也有自己的漏洞編號,但該CERT僅處理與公控系統相關的資安問題,所以他們所發的編號也只跟工控系統相關,而內容則跟VU編號一樣較為廣泛。ICS-CERT所發布的漏洞編號依種類而有所不同,如果是一個漏洞預警資訊,編號會是「ICS-ALERT-年-一年第幾天-流水編號」的形式,例如在2015年8月12日(一年第224天)所發布的第2個預警資訊,她的編號就會是「ICS-ALERT-15-224-02」;如果是一個漏洞公告,編號則會是「ICSA -年-一年第幾天-流水編號」的形式,例如在2018年10月16日(一年第289天)所發布的第1個預警資訊,她的編號就會是「ICSA-18-289-01」。

ICS-CERT的編號與VU編號內容類似,會涵蓋較多內容及技術細節,而每一個ICS-CERT的編號也可能可以對應0至多個CVE編號。

4. JPCERT/CC:JVN

其實不只有美國的單位會發漏洞編號,日本的JPCERT/CC也發展有自己的漏洞編號,也就是Japan Vulnerability Notes (JVN)。JVN有3種類型,第一種是由JPCERT/CC與合作夥伴協調後所發布的漏洞威脅情資,這種情資的編號是「JVN#流水編號」;第二種是來自CERT/CC及CPNI等日本國外組織所發布的漏洞情資,這種情資的編號是「JVNVU#流水編號」;第三種則是JPCERT/CC自行發布的漏洞,這種情資的編號是「JVNTA#流水編號」。

JPCERT/CC的編號與VU編號內容類似,會涵蓋較多內容及技術細節,而每一個JPCERT/CC的編號也可能可以對應0至多個CVE編號。

不同的漏洞編號因為目的不一樣,所以內含的資料內容以及詳細程度也有所不同,以上幾種就先介紹給大家認識,至於國內目前就本人所知,尚未有一個系統化的漏洞編號機制,但因為我國TWCERT/CC已經成為CNA,後續說不定有機會可以由他們推出這樣的一套機制。如果還有知道哪些不錯的漏洞編號機制也歡迎分享喔~

參考資料:

[1] https://cve.mitre.org/

[2] https://vulnogram.github.io/

[3] https://www.kb.cert.org/vuls/

[4] https://ics-cert.us-cert.gov/

[5] https://jvn.jp/